با تشکر

اسفند ۱۳۹۵

با تشکر

اسفند ۱۳۹۵

گرفتن log برروی دستگاه های شبکه یکی از مهمترین کارها برای بالا بردن امنیت شبکه می باشد.معمولا از SYSlog برای این کار استفاده می شود.این log ها بسته به نوع حساسیت ها در دسته های مختلفی طبقه بندی می شوند.نگه داری و ثبت و بررسی همه اگ های دستگاه های مختلف کار بسیار سخت و وقت گیری می باشد و در صورت لزوم می بایست اطلاعاتی را لاگ گرفت که در مواجهه با تهدیدات باشد یا اینکه نیاز به عکس العمل مدیر شبکه داشته باشد.

در مرحله اول باید یک سروری به عنوان سرور SYSlog را پیاده سازی نمود. در اینجا برای این کار از توزیع Ubuntu استفاده می شود.

دیواره آتش، یکی از راههای حفاظت ماشین و یا شبکه خودی از دیگر ماشین و یا شبکه غیر قابل اطمینان است. عملکرد فعلی دیواره های آتش بسیار متنوع و گسترده شده است ولیکن بطور کلی بر دو اساس کار می کنند: یکی بر اساس ممانعت از عبور ترافیک و دیگری بر اساس اجازه عبور به ترافیک. اما چرا ما نیاز به دیواره آتش داریم؟ شاید پاسخ به این سئوال به ماهیت اینترنت باز می گردد. اینترنت جائیست که تمام مردمان در آن حضور دارند، مردمان خوب، مردمان بد و مردمانی که گاهی از شیطنت و سر به سر گذاشتن دیگران لذت می برند. واقعیت آنست که در اینترنت، شما ممکن است هرگز نتوانید ماهیت و قصد و نیت طرف مقابل خود را بدرستی تشخیص دهید و یا حتی از واقعی و یا جعلی بودن مخاطب خود مطلع گردید. ممکن است سایتی که امروز بر پا گردیده ، فردا بر چیده شود، آیا صحیح است که به آنچه که نمی شناسید اعتماد کنید؟ دیواره های آتش می توانند در اینجا نقش حافظ منافع را ایفا کنند و مشخص نمایند که چه کسانی قابل اعتماد هستند و ارتباط با آنها از چه کانالهایی امکانپذیر است.

با سلام خدمت بینندگان ویلاگ من

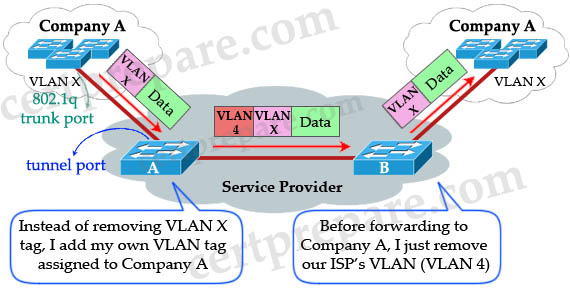

پیرو پست قبلی و در این پست قرار هست که یک سناریو در مورد Q in Q تونل برای شما قرار بدهم.

Q-in-Q Tunnel یکی از راه حل های سیسکو جهت انتقال VLAN های مشتریان توسط ISP است .

شما تصور کنید که یک مشتری با چند دفتر و شعبه در مکان های مختلف جغرافیای ، نیازمند ، ارتباط بین دفاتر خود و انتقال VLAN های مجموعه ، بین تمامی شعبات خود است . این سازمان به یک سرویس پروایدر مراجعه و دفاتر و مراکز مختلف خود را با گسترش و پراکندگی جغرافیای اعلام کرده و نیازمند ارتباط بین دفاتر و همچنین انتقال VLAN های داخلی خود بین دفاتر است ، چنانچه سرویس پروایدر بخواهد ، VLAN های داخلی مشترک را روی شبکه خود تعریف و انتقال دهد ، به مشکلات و گرفتاری های فراوانی برخورد کرده و همچنین توان مدیریت VLAN ها از مشتری سلب میشود ، و عملا این کار امکان پذیر نخواهد بود ، برای مثال تصور کنید این مشتری بر روی شبکه داخلی خود 100 عدد VLAN داشته باشد و خواهان انتقال این VLAN ها نیز باشد ، راه اول این است که پروایدر یک ارتباط ترانک در تمامی شعبات و مراکز اتصال به شبکه در اختیار متقاضی قرار دهد ، که با توجه با مغایرت ها و تداخل ها ، مشکلات امنیتی و بار اضافی مدیریتی ، عملا این روش امکان پذیرنخواهد بود ، لذا سیسکو برای چنین شرایطی Q-in-Q Tunnel را پیشنهاد میدهد .

با سلام...

در تصویر زیر ، مدل 7 لایه ای از OSI را برای دوستان قرار دادم که یک مثال خوب برای درک این مدل هست...

SSH مخفف عبارت “Secure Shell” به معنای “پوسته امن” می باشد. البته اینجا منظور از کلمه پوسته (Shell) به آن معنا که در کامپایلرها می باشد، نیست. SSH یک راهکار و بهتر است گفت پروتکل طراحی شده برای برقراری اتصال امن میان کاربر (Clinte) و سرور (Server) می باشد. یک پروتکل ارتباطی امن بر پایه TPC/IP بین سرویس دهنده و سرویس گیرنده است که با رمز گذاری داده ها بین کلاینت و سرور از افشای اطلاعات در طول مسیر جلوگیری میکند.

اکثر کاربران برای دسترسی به روتر یا سوییچ ها یا فایروال ها و ... ، نیازمند برنامه مفید PUTTY هستند.اما امروز من یک توانایی مرورگر گوگل کروم به عنوان SSHکلاینت را به شما معرفی می کنم.