CiscoTik

Networking Administration

میکروتیک

cisco routers

mikrotik

سیسکو

bgp scenario

ebgp

ssh

router boad

switching

routing

iBGP

MED

bgp

bgp route reflector

firewall

فایروال لینوکس

تگینگ

تگ dot1Q

switchport mode dot1q-tunnel

double Tagging

پروتکل SSH

سوییچ

snort

IDS

Intrusion Detection system

VTP Pruning

VTP

VLAN Tag

RADIUS

Authentication

- اسفند ۱۳۹۵ (۱)

- شهریور ۱۳۹۴ (۱)

- خرداد ۱۳۹۴ (۱)

- ارديبهشت ۱۳۹۴ (۱)

- فروردين ۱۳۹۴ (۱)

- بهمن ۱۳۹۳ (۲)

- دی ۱۳۹۳ (۱)

- آذر ۱۳۹۳ (۱)

- آبان ۱۳۹۳ (۳)

- مهر ۱۳۹۳ (۵)

- شهریور ۱۳۹۳ (۳)

- مرداد ۱۳۹۳ (۴)

- تیر ۱۳۹۳ (۳)

- خرداد ۱۳۹۳ (۲)

- ارديبهشت ۱۳۹۳ (۱)

- فروردين ۱۳۹۳ (۱)

- اسفند ۱۳۹۲ (۴)

-

۹۵/۱۲/۱۶! Coming Soon !

-

۹۴/۰۳/۰۵برخی امکانات میکروتیک

-

۹۴/۰۲/۰۸Setup VPN PPTP server on Mikrotik

-

۹۴/۰۱/۲۳فایروال

-

۹۳/۱۱/۲۸دستورات پرکاربرد سیسکو

-

۹۳/۱۱/۱۵دستورات کاربردی در لینوکس

-

۹۳/۱۰/۰۳یک سناریو از Q in Q تونل در سیسکو

-

۹۳/۰۹/۲۲Q in Q tunnel

-

۹۳/۰۵/۱۹Dot1x چیست و چه کاربردی دارد

-

۹۳/۱۱/۲۸دستورات پرکاربرد سیسکو

-

۹۳/۰۵/۱۸مطالبی در مورد ospf

-

۹۳/۰۸/۰۵پیکر بندی SSH بر روی سوییچ سیسکو

-

۹۳/۰۵/۱۳همه چیز درباره VLAN

-

۹۲/۱۲/۰۱سناریو BGP

-

۹۲/۱۲/۱۲eBGP

-

۹۲/۱۲/۱۵BGP Route-Reflector 1

-

۹۳/۰۲/۲۴تمرین BGP

-

۹۲/۱۲/۰۷BGP community

-

۹۳/۰۱/۱۸BGP Dual-Homing

-

۹۳/۰۴/۰۱اتوماتیک کردن failover در ECMP

-

۹۴/۰۲/۰۸Setup VPN PPTP server on Mikrotik

- mohammad ba (35)

- CCNP and Above Scenarios

- packet pushers

- Cisco Home . ir

- Mikrotik & Cisco

- Lab Challenge

- Lessons of Network

- What is this cisco command

- Cisco PenTest

- About Computer networking

- Packet life

- CCNA workbook

- Network Security

- سایت میکروتیک

- Persian weblog for network

- دانشنامه شبکه به پارسی

- سایت سیسکو به پارسی

- وبلاگ فارسی شبکه

- Ashena secure

- امن آی-تی

- Pen test

- Network sec

- Sito

- Takane

- Ali Kasraei weblog

- ITsecTEAM

- Ubuntu persian

- Persian networks

- Linux security

- Persian admins

- Cisco HOW-to

- News for ICT security

- IT Pro

- IT for dummies

- computer networking notes

- www.Firewall.cx

- Iman Mojtahedin Yazdi

- presian ICT men

- multi usefull SCRIPT for pen tester

- VUPEN Security

- Iranian CCSP

- English network BLOG

- network exam

- A good Site for cisco

- cisco shop

- Persian blog for mikrotik

- Cisco Shopping Site farsi

- it notes

- notthenetwork.me

پیکر بندی SSH بر روی سوییچ سیسکو

مدل هفت لایه ای OSI

با سلام...

در تصویر زیر ، مدل 7 لایه ای از OSI را برای دوستان قرار دادم که یک مثال خوب برای درک این مدل هست...

پروتکل SSH

SSH مخفف عبارت “Secure Shell” به معنای “پوسته امن” می باشد. البته اینجا منظور از کلمه پوسته (Shell) به آن معنا که در کامپایلرها می باشد، نیست. SSH یک راهکار و بهتر است گفت پروتکل طراحی شده برای برقراری اتصال امن میان کاربر (Clinte) و سرور (Server) می باشد. یک پروتکل ارتباطی امن بر پایه TPC/IP بین سرویس دهنده و سرویس گیرنده است که با رمز گذاری داده ها بین کلاینت و سرور از افشای اطلاعات در طول مسیر جلوگیری میکند.

اکثر کاربران برای دسترسی به روتر یا سوییچ ها یا فایروال ها و ... ، نیازمند برنامه مفید PUTTY هستند.اما امروز من یک توانایی مرورگر گوگل کروم به عنوان SSHکلاینت را به شما معرفی می کنم.

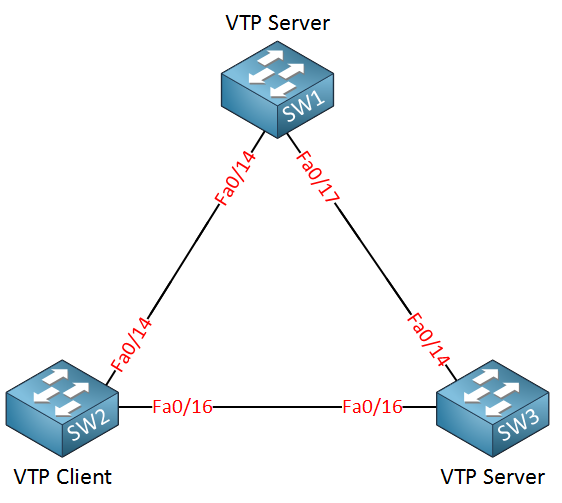

VTP

پیکربندی vtp

قرارداد VTP یا VLAN Trunking Protocol برای

ساده کردن کار مدیریت VLAN ها توسط شرکت سیسکو ارائه شده است. با استفاده

از VTP می توان اقدام به ایجاد و حذف اتوماتیک vlan ها، بر روی سوئیچ های

موجود در شبکه نمود، بدون آنکه عملیات ایجاد و یا حذف نمودن VLANها را بر

روی تک تک سوئیچ ها انجام داد.

reset factory کردن تنظیمات سوییچ سیسکو به صورت 3 دستور زیر می باشد:

باید دقت داشت که تمام سه دستور زیر باید در مود privileged باشند.

اتصال سویچ واقعی به GNS3

تغییر IOS در سیسکو با استفاده از XMODEM

Recovering IOS on a Catalyst Switch

Unfortunately there is no easy way to recover a corrupt or deleted IOS image on a fixed configuration Cisco Catalyst switch. You must use xModem which commonly takes 2+ hours. This lab will discuss and demonstrate the IOS recovery procedure for fixed configuration Catalyst series switches using xModem.

Real World Application

Recovering the Cisco IOS image on a Cisco switch is one of those tasks that is nice to know and not need it then need it and not know it. In the field you may find yourself faced with a Cisco switch that cannot boot up or crashes when booting up due to a possible IOS Image corruption.

Lab Prerequisites

- This lab will require a REAL switch as this lab cannot be emulated using GNS3.

- The Cisco IOS on the switch must be corrupt or missing to perform this lab, to emulate this error you can erase the flash memory to practice this lab.

- An active console session to the device is REQUIRED.

- You’ll need to use either HyperTerminal or SecureCRT as Putty does not support xModem

Pvlan و یک سناریو

با سلام خدمت بینندگان عزیز

امروز در مورد Pvlan مطلبی قرار دادم و در انتهای این پست یک سناریو هم آوردم.

PVLAN یا Private vlan

در برخی از مواقع جداسازی پایگاههای داده و یا سرورهای اصلی سازمان یک ضرورت است و این کار با روشهای مختلفی قابل انجام است. یکی از این روشها استفاده از تکنیک Private VLAN است. شرکت سیسکو تکنیک Private Vlan یا همان VLANهای خصوصی را روشی برای ایزوله سازی یا تفکیک پورتهای یکسان موجود در یک محدوده Broadcast همسان میداند. تکنیک Private Vlan دارای انواع متفاوتی است.

نصب و پیکربندی اسنورت بر روی اوبونتو (به همراه MySQL)

در این پست نصب و پیکربندی اسنورت بر روی اوبونتو که البته به زبان انگلیسیه براتون قرار دادم...

متن کامل هست و ساده و به نظرم ترجمه نیاز نداشت...

An Intrusion Detection system

is like a burglar alarm for your computer. It monitors you network and

system activities for malicious activities or policy violations and

reports to some kind of management station. This is great

as it lets you know who were when & how people are trying to break

into your network and knowing this is half the battle. You may be

thinking that this isn’t enough and you want to block all hacks from

happening, well most IDS systems include some “Network Intrusion Prevention”

features. However the main concern should be closing up vulnerabilities

rather than blocking someone already trying to hack your systems, after

all it’s a bit late if they are already in your system, and this way

you may accedently block innocent users.

An Intrusion Detection system

is like a burglar alarm for your computer. It monitors you network and

system activities for malicious activities or policy violations and

reports to some kind of management station. This is great

as it lets you know who were when & how people are trying to break

into your network and knowing this is half the battle. You may be

thinking that this isn’t enough and you want to block all hacks from

happening, well most IDS systems include some “Network Intrusion Prevention”

features. However the main concern should be closing up vulnerabilities

rather than blocking someone already trying to hack your systems, after

all it’s a bit late if they are already in your system, and this way

you may accedently block innocent users.